Penetraci PowerPoint PPT Presentations

All Time

Recommended

Title: PENETRACI N Y ACTIVIDAD INTRACELULAR DE CET LIDOS Author: Isabel Garcia Last modified by: PC Created Date: 3/12/2004 12:40:15 PM Document presentation format

| free to view

Es el método de ensayo en el que se ponen las áreas de debilidad en los sistemas de software en términos de seguridad para poner a prueba para determinar si "punto débil" es de hecho uno, que se puede dividir en o no.

| free to download

ESTRATEGIA DE MARKETING DE 7up: ... AN LISIS DAFO DE MC DONALD S AN LISIS INTERNO Puntos fuertes: Compa a l der en el sector de la comida r pida.

| free to download

Oracle no hace declaraciones SQL por batch y esto hace que la explotación de los errores de inyección SQL ligeramente es más complicado de Microsoft SQL Server. Si el atacante, por ejemplo, quería conceder mismos privilegios arbitrarios; no sería capaz de hacer esto directamente en que se inyectan en una query SELECT.

| free to download

Mercado. P.3. El Mercado Hotelero en . LATAM. es de +U$D 50 billones al a o . Turismo Online en LATAM ndice de Penetraci n y Crecimiento. ndice de Penetraci n

| free to download

Propias del humano o zoonosis. Patolog a y sintomatolog a N mero Virulencia Capacidad de penetraci n Estado inmunitario Isospora belli Virchow, ...

| free to download

Din mica molecular y an lisis de la energ a libre de Interacciones inhibidor cathepsin D: Penetraci n en dise o de Structure-Based Ligando.

| free to download

Aumentar la penetraci n en el mercado de las FRE ... call FP6-2005-TREN-4: http://fp6.cordis.lu/fp6/calls_open.cfm. Documentos: ...

| free to view

Según Webimprints una empresa de pruebas de penetración se determina que es capaz de realizar las siguientes acciones.

| free to download

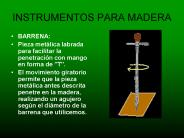

INSTRUMENTOS PARA MADERA BARRENA: Pieza met lica labrada para facilitar la penetraci n con mango en forma de

| free to download

MARKETING Y COMERCIALIZACION JOS DAVID ARZABE ARMIJO * * ESTRATEGIAS DE CRECIMIENTO Penetraci n del mercado Desarrollo del producto Desarrollo del mercado ...

| free to download

Según Webimprints una empresa de pruebas de penetración hay un nuevo malware de punto de ventas se llama BernhardPOS.

| free to download

Según Webimprints una empresa de pruebas de penetración hay un nuevo malware de punto de ventas se llama BernhardPOS.

| free to download

ELEMENTOS DE LA MERCADOTECNIA Posicionamiento Objetivos de Mercadotecnia Penetraci n Participaci n Temporalidad Precio Presentaci n Imagen Reconocimiento Prestigio ...

| free to download

Según Webimprints una empresa de pruebas de penetración, Un bot que combina las capacidades de Tsunamis (también conocido como Kaiten) y Gafgyt.

| free to download

ToBe Security es una compañía líder de mercado, pionera en proveer Evaluaciones de Seguridad de Penetración de Información, Capacitación y Servicios de Consultoría a organizaciones a nivel mundial.

| free to download

Según Webimprints una empresa de pruebas de penetración, una nuevo tipo de ransomware llamada Lockdroid (Android.Lockdroid.E) está amenazando a los usuarios de Android.

| free to download

Según expertos de proveedor de pruebas de penetración, si la vulnerabilidad se explota con éxito, podría permitir la ejecución remota de código cuando el intercambio de archivos está habilitado.

| free to download

¿Usted realmente necesita todo tipo de servicios web instalado? Preguntan expertos de Pruebas de Penetración. Evite instalar software innecesario para evitar vulnerabilidades en el software.

| free to download

Según Webimprints una empresa de pruebas de penetración que el malware dridex envía el spam de correo electrónico que incluye un documento escaneado.

| free to download

Según Webimprints una empresa de pruebas de penetración, esta amenaza actualizada está dirigida a los usuarios de las grandes organizaciones que con frecuencia utilizan macros.

| free to download

Según Webimprints una empresa de pruebas de penetración, Graphite es un paquete que se puede utilizar para crear fuentes inteligentes capaces de mostrar los sistemas de escritura con diversos comportamientos complejos.

| free to download

Según Webimprints una empresa de pruebas de penetración en México malware basado en GPU tiene las dos piezas de malware:Rootkit Jellyfish para el sistema operativo Linux Demon Keylogger.

| free to download

Según Webimprints una empresa de pruebas de penetración, el malware macro está en aumento y los criminales cibernéticos siempre están buscando nuevas maneras de engañar a los usuarios y evitar su detección.

| free to download

Manipulaci n de genitales, penetraci n con objetos. ... Preg ntele peri dicamente por los contactos que va agregando a su cuenta de Messenger. ...

| free to view

Según Webimprints una empresa de pruebas de penetración Gorynch es un botnet multifuncional con capacidades que van desde el robo de credenciales al robo de información de tarjetas de crédito de los sistemas de punto de venta.

| free to download

Según Webimprints un proveedor de pruebas de penetración, Ataques basados en las características de información de Tor generalmente aprovechan su complejidad y cifrado.

| free to download

Según Webimprints una empresa de pruebas de penetración Potao malware es una campaña de ciberespionaje dirigido principalmente contra objetivos en Ucrania y un número de otros países post-soviéticos, entre ellos Rusia, Georgia y Bielorrusia.

| free to download

Penetraci n de los resultados de los ensayos en la pr ctica cl nica y ... PESIMISTA ... REALISTA. J Am Coll Cardiol 2001;38:2101-2113. Nueva clasificaci n ...

| free to view

... la penetraci n del calor. 8. El apilar de las rebanadas ... cido C trico Tableta y Clavo de ajo. 15. Inspecciones de las F bricas. DEL PROCESO ESTABLECIDO #2 ...

| free to view

Según Webimprints un proveedor de pruebas de penetración, como el 'lenguaje de programación de HTML y la web', el éxito de JavaScript ha visto convertirse en lo que más ampliamente se considera un "marco" o "plataforma" con mayor amplitud.

| free to download

Como puede asegurar acceso a Escritorio remoto según empresa de pruebas de penetración en México.

| free to download

Según Webimprints una empresa de pruebas de penetración en México, Bedep Malware es utilizado para difundir mensajes pro-Rusia por reproducciones artificiales y calificaciones de vídeos en un sitio web de vídeo virales.

| free to download

Según Webimprints una empresa de pruebas de penetración LusyPOS es el malware que se dirige a los sistemas de puntos de venta (POS). Tras la infección se busca en la memoria por los procesos en ejecución por números de tarjetas bancarias.

| free to download

IMF. Distribuci n de Cartera por Actividad Econ mica, Diciembre 2005 ... Penetraci n de las IMFs en el Sector Microempresarial, Diciembre 2005. x. MICREDITO ...

| free to view

Según Webimprints un proveedor de pruebas de penetración, Malware Discuri se propaga a pesar de correo electrónico y se distribuye en campañas de spam, que están llenas de, empacadores multicapa ingeniosas. El archivo principal es un ejecutable.

| free to download

Incrementar la cobertura, penetraci n y diversidad de servicios de telecomunicaciones ... con un t tulo de concesi n para instalar, operar y explotar una red p blica ...

| free to download

ACROSOMA: Estructura de mamifers per a la PENETRACI ... (compte en virus, etc.) 2,5 m. 2,5 m. Nucli. heterogeni. Fletxes: Protamina-1. ELS ESPERMATOZOIDES ...

| free to view

INSTRUMENTOS PARA MADERA BARRENA: Pieza met lica labrada para facilitar la penetraci n con mango en forma de

| free to download

Según expertos de pruebas de penetración, Usando DNS por exfiltración de datos proporciona varias ventajas al atacante. Entornos que procesan datos de la tarjeta a menudo se monitorear, restringir o bloquear por completo el protocolo HTTP o FTP tráfico a menudo se utilizan para la exfiltración en otros entornos.

| free to download

AMEBIOSIS Familia Entamoebidae G neros Entamoeba Endolimax Iodamoeba Otras especies Endolimax nana Iodamoeba b tschlii Aspectos cl nicos Penetraci n en la parte ...

| free to download

Según Webimprints una empresa de pruebas de penetración en México El malware "FighterPOS", recoge la pista de tarjeta de crédito 1, los códigos de la pista 2 y CVV y con RAM scrapping funcionalidad, permite lanzar ataque de DDoS contra objetivos.

| free to download

C mo reducir los riesgos inherentes de las pruebas de penetraci n ... Double-blind Black Box. Stealth. Interna. Externa. De redes. De aplicaciones. An lisis de Riesgos ...

| free to view

Alfa: n cleos de helio (2 protones, 2 neutrones), de naturaleza corpuscular, ... ionizante es muy reducido pero no nulo, la capacidad de penetraci n es mucho m s ...

| free to view

AES se compone de tres cifras de bloque, AES-128, AES-192 y AES-256. Cada encripta cifrado y descifra los datos en bloques de 128 bits utilizando claves criptográficas de 128, 192 y 256 bits, respectivamente según empresa de pruebas de penetración en México.

| free to download

Juntura p-n que permite penetraci n de luz en la vecindad de la uni n metal rgica ... Anti-reflection coatings on the top surface of the cell. ...

| free to view

Iicybersecurity esta creciendo rápido, altamente capacitado y tiene un equipo motivado de expertos de seguridad dedicada a la excelencia a dar clases de seguridad informática en México . Nuestras clases de pruebas de penetración, la formación, revisión de código y servicios de consultoría son capaces de proporcionar garantía independiente de toda su información las necesidades en materia de seguridad y aprender seguridad informática

| free to download

Según Webimprints una empresa de pruebas de penetración, Nymaim es un dropper de malware de dos etapas. Normalmente se infiltra en computadoras a través de kits de explotación y luego se ejecuta la segunda etapa de su carga una vez que está en la máquina, efectivamente usando dos archivos ejecutables para el proceso de infección.

| free to download

Expertos de webimprints una empresa de pruebas de penetración en México dicen que Microsoft Office Suite 2003 dio a luz a una nueva característica interesante: la posibilidad de que los correos electrónicos y documentos de autodestrucción.

| free to download

Qu nuevas luces y hallazgos nos aporta la encuesta desde la perspectiva de ... 1.- El proceso de penetraci n de las relaciones de mercado en lo pol tico, ...

| free to download

... m viles (MVNO) o comercializadores para estimular la competencia ... Reducci n de impuestos como impulsor de la penetraci n. Ponentes: Paloma Gilmartin Gonz lez ...

| free to view

CEHE (Certified Ethical Hacking Experto) es ampliamente reconocido curso orientado a la carrera en el Sistema Avanzado Hacking Ético y Certificaciones seguridad informatica, seguridad de aplicaciones, desarrollo de aplicaciones Web, su evaluación y pruebas de penetración, Delito Cibernético Investigación y aináliss forense.

| free to download

Penetraci n de suscriptores de internet San Andres 2,93% Vs 3,53% en el ... Fortalecer y explotar las ventajas competitivas del Departamento a trav s de la ...

| free to view

Luz en la superficie de la tierra. 2.- Penetraci n de la luz en ... Fundamentals of Limnology. ( 3 Ed.). Part A.I. Univ. Toronto Press. -*SCHWOERBEL, J. 1987. ...

| free to view

Nobody's Unpredictable. LOS H BITOS DE LOS ESPA OLES ANTE LA EST TICA Y LA BELLEZA 2005 ... Penetraci n servicios profesionales de peluquer a 20. 4.2.2. ...

| free to view

Portafolio de Servicios. Somos una empresa de dise o y desarrollo web ... de publicidad e informaci n masivo con una penetraci n a nivel mundial, de bajo ...

| free to view