Qu es esto - PowerPoint PPT Presentation

1 / 32

Title:

Qu es esto

Description:

brute force (how hard?) other? Symmetric key crypto: DES. DES: Data Encryption Standard ... makes the world a safer place') decrypted (brute force) in 4 months ... – PowerPoint PPT presentation

Number of Views:84

Avg rating:3.0/5.0

Title: Qu es esto

1

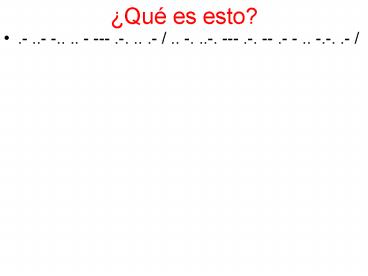

Qué es esto?

- .- ..- -.. .. - --- .-. .. .- / .. -. ..-. ---

.-. -- .- - .. -.-. .- /

2

Criptografía

- M.C. Juan Carlos Olivares Rojas

- Octubre 2009

3

Agenda

- Teoría criptográfica

- Las claves

- Aplicaciones criptográficas

- Protocolos criptográficos

- Firmas digitales, huellas digitales y

certificados digitales

4

Teoría criptográfica

- Es un control de seguridad enfocado en la

confidencialidad e integridad de la información. - Consiste en cambiar un mensaje original por otro

con la finalidad de que dicho mensaje no pueda

ser modificado o visualizado de forma sencilla.

5

Teoría Criptográfica

- El criptoanálisis estudia el proceso de descifrar

los mensajes poniéndolos en su forma original, o

bien tratando de romper la seguridad. - La forma correcta del término es cifrar y

descifrar la información. - La criptografía es una ciencia muy antigua.

6

Las claves

- Las claves o llaves son el mecanismo por el cual

se pueden cifrar y descifrar la información. - Existen varios algoritmos de cifrado cayendo en

el área de simétricos y asimétricos. - Qué diferencia existente entre ellos?

7

Las Claves

- En los simétricos la misma clave se utiliza para

cifrar y descifrar el mensaje. En los asimétricos

se utilizan llaves distintas siendo el esquema

más generalizado el PKI (Public Key

Infrastructure). - Se recomienda utilizar claves asimétricas, aunque

los mecanismos simétricos son más fáciles de

administrar.

8

Aplicaciones criptográficas

- Las aplicaciones de la criptografía son muchas,

en general se trata que la información sea menos

vulnerable a cualquier tipo de ataque.

Alice

Bob

data, control messages

channel

secure sender

secure receiver

data

data

Trudy

9

Aplicaciones criptográficas

10

Protocolos criptográficos

11

Criptografía Simétrica

12

Cifrado Asimétrico

13

Comparación

14

Tipos de Cifrado

15

Criptografía de Llave Simétrica

- Cifrado por Sustitución substituir un caracter

por otro - Cifrado monoalfabetico

Texto plano abcdefghijklmnopqrstuvwxyz

Texto cifrado mnbvcxzasdfghjklpoiuytrewq

E.g.

Texto Plano bob. i love you. alice

Texto Cifrado nkn. s gktc wky. mgsbc

16

DES Data Encryption Standard

- Estándar de Cifrado NIST 1993

- Llave de 56 bits, Entrada de 64 bits

- How secure is DES?

- Con el poder de cálculo actual se puede descifrar

en 4 meses - Mayor seguridad

- Usar tres llaves secuenciales (3-DES) en cada

dato - Usar encdenamiento de bloques

17

DES

18

3DES

19

Criptografía de Llave Pública

- Simétrica

- Requiere enviar la llave por un canal seguro

- Cómo se deben poner de acuerdo para determinar

la llave si previamente no se conocen los

emisores y receptores?

- Asimétrica

- Enfoque diferente Diffie-Hellman76, RSA78

- Emisor y Receptor no comparten la llave secreta

- La llave pública la conoce cualquiera

- La llave privada solo la conocen cada quien.

20

Public key cryptography

Bobs public key

K

B

-

Bobs private key

K

B

encryption algorithm

decryption algorithm

plaintext message

plaintext message, m

ciphertext

21

Firmas digitales, huellas digitales y

certificados digitales

- Las aplicaciones de criptografía van más allá de

simplemente cifrar un texto. En algunas ocasiones

se necesita verificar la autenticidad de algo

para ello están las firmas, las huellas y los

certificados digitales.

22

Firmas Digitales

- Firma digital para un mensaje m

- Bob firma m cifrándolo con su llave privada

KB, creando un mensaje firmado KB(m)

-

-

Llave privada de Bob

Mensaje de Bob, m

(m)

Querida Alice! Hola ) Bob

Mensaje de Bob, m, firmado con su llave primaria

Algoritmo de cifrado de cllave publica

23

Firmas Digitales

- Si Alice recibe un mensaje m, con firma digital

KB(m) - Alice verifica m firmada por Bob aplicando la

clave pública de Bob KB a KB(m) entonces verifica

KB(KB(m) ) m. - Si KB(KB(m) ) m, quien haya frmado m debió

haber usado la llave privada de Bob.

-

-

-

-

- Alice comprobó que

- Bob firmó m.

- Nadie más firmo m.

- Bob firmo m y no m.

- No repudio

-

24

Certificados de Clave Pública

- Problema de las llaves públicas

- Cuando Alice obtiene la llave pública de (de un

sitio Web, correo, diskette), Cómo sabe

realmente que es la clave pública de Bob? - Solución

- Confiando en una autoridad certificadora (CA)

25

Certification Authorities

- Certification Authority (CA) liga una llave

pública K a una Entidad privada E. - E registra s llave pública con CA.

- E provee de pruebas de identidad a la CA.

- CA crea un certificado que liga a E con su llave

Pública. - El certificado contiene la llave pública de

firmada por la CA.

Bobs public key

CA private key

certificate for Bobs public key, signed by CA

-

Bobs identifying information

26

Autoridades de Certificación

- Cuando Alice quiere la llave pública de Bob

- Obtiene el certificado de Bob (por medio de Bob

or de alguién más). - Aplica la llave pública de CA al certificado de

Bob, para obtener la llave pública de Bob.

Bobs public key

CA public key

27

Un Certificado contiene

- Número de serie (único)

- Información acerca del dueño certificadocertificat

e, incluyendo el algoritmo de validación.

28

Pretty good privacy (PGP)

- Estándar de Facto de Firma de Correo Electrónico

- Usa criptografía simétrica, asimetrica.

- Provee de secrecía, auntenticación del emisor e

integridad. - Inventor Phil Zimmerman, (3 años de

investigación)

Un mensaje firmado con PGP

- ---BEGIN PGP SIGNED MESSAGE---

- Hash SHA1

- BobMy husband is out of town tonight.Passionately

yours, Alice - ---BEGIN PGP SIGNATURE---

- Version PGP 5.0

- Charset noconv

- yhHJRHhGJGhgg/12EpJlo8gE4vB3mqJhFEvZP9t6n7G6m5Gw2

- ---END PGP SIGNATURE---

29

Criptoanálisis

- Algunos ejemplos de algoritmos simétricos

30

RSA

- Un ejemplo de RSA

31

Referencias

- Caballero, P. (2001), Introducción a la

criptografía Alfaomega Rama

32

Preguntas?